import AffiliateButton from ’../../components/AffiliateButton.tsx’;

前言:为什么要了解逆向工程?

作为网络技术爱好者,你可能好奇过:那些 VPN 应用是如何工作的?节点信息存储在哪里?加密逻辑是怎样的?

本文将通过一个完整的逆向工程案例,带你深入 Android 应用的底层世界。这不仅是一次技术探索,更能帮助你:

- 理解网络工具的工作原理

- 提升安全意识,识别潜在风险

- 为学习加速工具的协议实现打下基础

声明:本文仅供安全研究和教育目的。如需稳定可靠的网络服务,建议使用正规渠道。

核心技能要求

在开始之前,评估一下你是否具备以下能力:

| 技能维度 | 具体要求 |

|---|---|

| 反编译工具 | 熟练使用 JADX(Java 层)、IDA Pro(Native 层) |

| 编程基础 | 理解 Java/Smali 代码,能阅读 C/C++ 反汇编 |

| 协议识别 | 能从代码中分辨 IKEv2、Vmess 等协议特征 |

| 抓包分析 | 会使用 HttpCanary、Fiddler 等工具 |

技术参数速查

本案例中涉及的关键技术参数:

| 参数 | 值/描述 | 说明 |

|---|---|---|

| 目标协议 1 | IKEv2 (IPSec) | 应用默认连接协议 |

| 目标协议 2 | Vmess (V2Ray) | 备用协议,端口 16823 |

| 关键 SO 库 | libA.so | 存放核心加密逻辑 |

| 认证逻辑 | 前缀 + Random(1000) | 账号生成规则 |

| 密码存储 | Base64 硬编码 | 存于 Native 层 |

适合谁阅读?

推荐人群

- 逆向工程学习者:希望通过实战案例提升 Android Native 层分析能力

- 网络安全研究员:研究移动端应用如何保护敏感配置信息

- 技术进阶用户:想深入理解网络工具底层实现的进阶玩家

不适合人群

- 零编程基础用户:看到反编译代码会感到吃力,建议先学习基础

- 追求稳定服务者:逆向提取的节点可能随时失效,建议使用官方服务

逆向分析完整流程

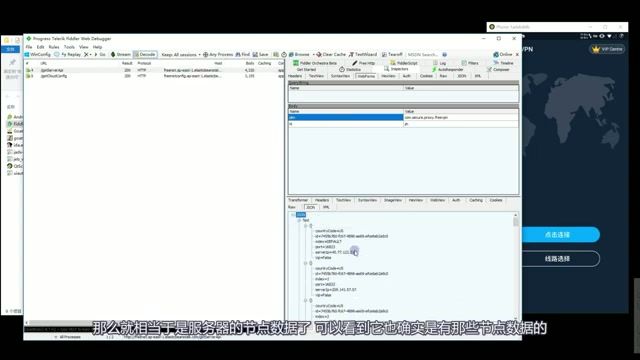

第一步:抓包侦察 —— 发现问题

首先尝试常规抓包方法。使用 HttpCanary 抓取应用的网络请求:

抓包结果:只能获取 IP 列表,无法直接看到协议类型和认证信息

抓包结果:只能获取 IP 列表,无法直接看到协议类型和认证信息

问题发现:抓包只能获取服务器 IP,但缺少关键的:

- 连接协议类型

- 认证账号密码

- 加密参数

这说明敏感信息被隐藏在应用内部,需要进入代码层分析。

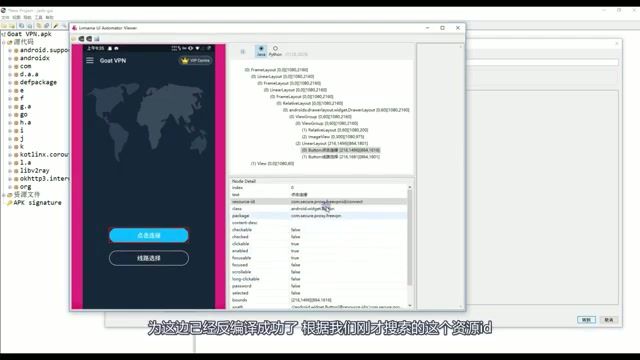

第二步:UI 探测 —— 寻找入口

既然无法从网络层获取完整信息,我们换个思路:从 UI 交互入手。

使用 Android 的 UI Automator 工具,定位”连接”按钮的资源 ID:

通过 UI 工具找到按钮的 resource-id,作为代码分析的入口点

通过 UI 工具找到按钮的 resource-id,作为代码分析的入口点

获取到资源 ID 后,就可以在反编译代码中搜索,找到对应的点击事件处理逻辑。

第三步:Java 层分析 —— JADX 反编译

使用 JADX 打开 APK 文件,搜索上一步获取的资源 ID:

在 JADX 中搜索资源 ID,定位到 OnClick 事件处理代码

在 JADX 中搜索资源 ID,定位到 OnClick 事件处理代码

追踪代码逻辑,我们找到了账号生成的关键代码:

账号生成逻辑:固定前缀 + 随机数 (1-1000)

账号生成逻辑:固定前缀 + 随机数 (1-1000)

// 伪代码示例

String account = "0." + random.nextInt(1000);

但密码呢?继续追踪发现,密码获取调用了一个 Native 方法——这意味着真正的密码藏在 SO 库中。

第四步:Native 层突破 —— IDA Pro 分析

当 Java 层的线索指向 Native 方法时,需要使用 IDA Pro 分析 SO 库。

加载 libA.so 文件,搜索相关函数:

关键发现:在 SO 库中找到 Base64 编码的硬编码密码字符串

关键发现:在 SO 库中找到 Base64 编码的硬编码密码字符串

突破点:开发者将密码以 Base64 形式硬编码在 Native 层,认为这样足够安全。但对于掌握逆向技能的分析者来说,这只是多了一步解码而已。

发现:双协议架构

深入分析后,我们发现了一个有趣的设计:

| 协议 | 端口 | 用途 |

|---|---|---|

| IKEv2 | 默认 | 主要连接协议 |

| Vmess | 16823 | 备用协议 |

这意味着同一台服务器同时运行两种协议服务。Vmess 协议的发现尤其有价值,因为它可以在 V2Ray 等跨平台客户端中使用。

重要风险提示

技术门槛

- 需要 Java/Smali 代码阅读能力

- 需要理解 C/C++ 反汇编

- 需要熟悉 Android 应用架构

稳定性风险

- 提取的节点可能随时失效

- 服务器 IP 可能被封禁

- 开发者更新后方法可能失效

安全风险

- 第三方节点存在流量审计风险

- 可能遭遇中间人攻击

- 无法保证数据隐私

更好的选择:使用正规服务

逆向分析虽然有趣,但对于日常使用来说:

- 技术门槛高:普通用户难以复现

- 稳定性差:节点随时可能失效

- 安全隐患:无法保证数据安全

如果你需要稳定、安全的网络加速服务,正规服务商提供:

- ✅ 官方维护的稳定节点

- ✅ 多平台客户端支持

- ✅ 专业的技术支持

- ✅ 数据安全保障

学习价值总结

通过本文的逆向分析案例,你应该学到了:

| 技能点 | 掌握程度 |

|---|---|

| UI Automator 定位技巧 | 从界面找到代码入口 |

| JADX 反编译分析 | Java 层逻辑追踪 |

| IDA Pro 使用 | Native 层逆向基础 |

| 协议识别 | 理解 IKEv2/Vmess 特征 |

这些技能不仅适用于安全研究,也能帮助你更好地理解网络工具的工作原理。

延伸阅读

视频来源

本文内容基于技术研究视频整理:

- 原视频:YouTube 观看

- 内容整理:BitzNet 团队

本文仅供安全研究和教育目的。包含推广链接,详情请参阅 Affiliate 声明。